El desarrollador GeoSn0w ha publicado un informe sobre un fallo de iOS que puede permitir a los iPhones acceder a varias funciones exclusivas del iPadincluyendo Stage Manager, ventanas flotantes de aplicaciones, multitarea con vista dividida y el dock estilo iPad. Según el informe, este comportamiento parece desencadenarse al modificar el archivo MobileGestalt.plist de Applea través de una vulnerabilidad que afecta a los procesos itunesstored y bookassetd en iOS 26.1 y iOS 26.2 Beta 1.

MobileGestalt es un archivo interno que Apple utiliza para decidir qué hardware tiene un dispositivo y qué funciones debe activar. Almacena valores encriptados que indican al sistema cosas como si el dispositivo tiene Isla Dinámica, Touch ID, un micrófono o soporte para multitarea. GeoSn0w señala que muchas herramientas de tweak existentes, como Nugget, Misaka y Picasso, ya se basan en los cambios de MobileGestalt, aunque esas herramientas suelen requerir acceso a nivel de jailbreak.

El fallo permite al teléfono cambiar archivos en lugares en los que normalmente no debería, incluyendo la carpeta donde se almacena MobileGestalt, básicamente, puede editar cosas que se supone que no debe. Sin embargo, no puede tocar las carpetas superprotegidas del sistema que sólo controla la parte más profunda de iOS. GeoSn0w dice que las versiones anteriores de este error fueron utilizadas por personas que intentaban saltarse los bloqueos de iCloud, pero este informe sólo habla de utilizarlo para voltear la configuración de funciones, no para saltarse nada.

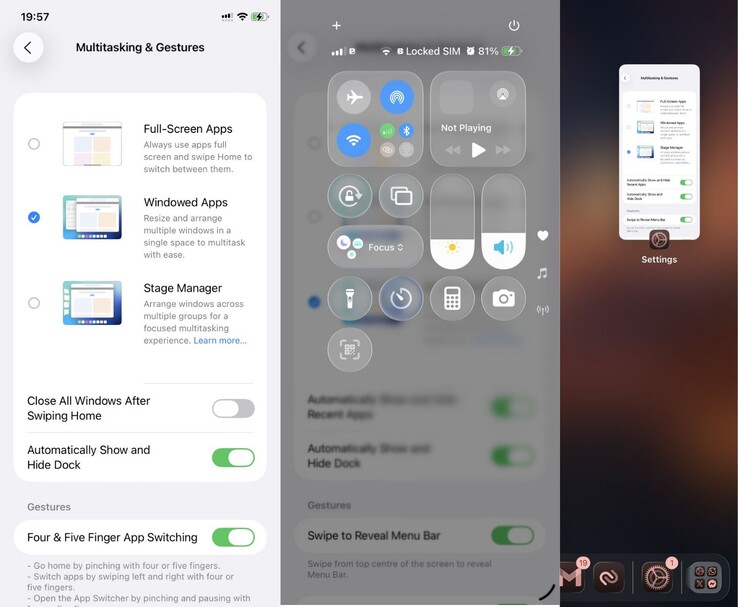

Como parte de la demostración, el desarrollador Duy Tran (@khanhduytran0 en X, antes Twitter) compartió un vídeo en el que se muestra un iPhone ejecutando elementos de la interfaz que normalmente sólo se encuentran en los iPads. Entre ellos se incluyen las aplicaciones en ventana, las aplicaciones ancladas, las aplicaciones superpuestas, el reflejo de imagen en imagen, el dock de iPadOS y los controles de Stage Manager. Según GeoSn0w, esto se hace ajustando ciertas configuraciones ocultas que hacen que el dispositivo se identifique como un iPadlo que a su vez habilita las funciones exclusivas para iPad.

Dado que la sección "CacheData" de MobileGestalt parece codificada, el artículo dice que los desarrolladores buscan dentro de otro archivo del sistema para encontrar el valor codificado que señala dónde se almacena el tipo de dispositivo. Utilizan Swift para buscar las partes necesarias del archivo, y luego utilizan herramientas Python creadas por otros desarrolladores para realizar los cambios. GeoSn0w menciona que el exploit tiene una tasa de éxito inconsistente y puede requerir múltiples intentos antes de un reinicio.

No pueden modificar el archivo desde el teléfono, pero pueden leerlo utilizando una aplicación creada por ellos. Luego lo envían a un ordenador para ver lo que hay dentro.

Funciona en dispositivos con iOS 26.1 o iOS 26.2 Beta 1y algunas herramientas pueden utilizarlo en el futuro, pero el informe dice que esto es sólo para explicar cómo se comporta el error y no algo que los usuarios regulares deben tratar.

Descargo de responsabilidad: El artículo original incluye pasos de modificación a nivel del sistema que pueden anular garantías o afectar a la seguridad del dispositivo. Notebookcheck comparte el enlace para contextualizar, pero no aconseja a los usuarios que reproduzcan el proceso.

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck