GitLab insta a los usuarios a actualizarse tras parchear fallos de alto riesgo que afectan a repositorios y servicios

GitLab ha publicado nuevas actualizaciones de parches que abordan múltiples problemas de seguridad vulnerabilidades que afectan a sus plataformas Community Edition (CE) y Enterprise Edition (EE). Las actualizaciones llegan como versiones 18.8.4, 18.7.4 y 18.6.6, y la empresa recomienda encarecidamente que todas las instalaciones autogestionadas actualicen inmediatamente. GitLab ya está ejecutando el parcheado builds, mientras que los clientes de GitLab Dedicated no necesitan realizar ninguna acción.

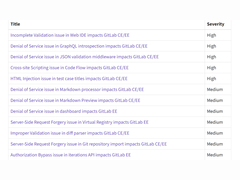

Entre los problemas más críticos resueltos se encuentra CVE-2025-7659, un fallo de alta gravedad (CVSS 8.0) que implica una validación incompleta en el IDE Web de GitLab. Según GitLab, la vulnerabilidad podría haber permitido a atacantes no autentificados robar tokens de acceso y, potencialmente, entrar en repositorios privados. También se abordaron varias vulnerabilidades de denegación de servicio, incluyendo CVE-2025-8099, que podría permitir a los atacantes colapsar servidores a través de consultas GraphQL repetidas, y CVE-2026-0958, que podría agotar los recursos del sistema eludiendo el middleware de validación JSON.

El parche también corrige vulnerabilidades basadas en scripts entre sitios e inyecciones, como CVE-2025-14560 y CVE-2026-0595. Estos fallos podrían permitir a atacantes inyectar scripts maliciosos o manipular contenidos en determinadas condiciones. También se han resuelto otras vulnerabilidades de gravedad media que afectan al procesamiento de Markdown, a los cuadros de mando y a los riesgos de falsificación de peticiones del lado del servidor (SSRF), junto con varios fallos de autorización y validación de menor gravedad.

GitLab afirma que las versiones afectadas incluyen todas las compilaciones de múltiples ramas de lanzamiento anteriores a los nuevos parches publicados. La empresa señala que seguridad los detalles de las vulnerabilidades de seguridad suelen hacerse públicos 30 días después de la publicación de una corrección. La organización hace hincapié en que la actualización a la última versión compatible se considera esencial para mantener la seguridad de las implantaciones.

El lanzamiento del parche también incluye migraciones de bases de datos que pueden afectar temporalmente a la disponibilidad. Nodo único instalaciones se espera que experimenten tiempos de inactividad durante las actualizaciones, mientras que las implantaciones multinodo pueden completar la actualización sin tiempos de inactividad si se siguen los procedimientos de actualización recomendados.

GitLab sigue un calendario regular de publicación de parches dos veces al mes, pero puede emitir actualizaciones adicionales cuando se descubran vulnerabilidades críticas. La empresa aconseja a los administradores que revisen las notas de la versión, prueben las actualizaciones en entornos de ensayo e implanten los últimos parches lo antes posible para reducir los posibles riesgos de explotación.

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck