Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck

Security

Windows 11 KB5077181: La actualización provoca bucles de arranque, errores DHCP y fallos en el inicio de sesión

Unbloated network - Sustitución de los routers del proveedor por OpenWRT: resumen del proyecto (parte 1)

Windows Secure Boot 2026: Microsoft emite una última advertencia sobre los certificados que caducan

La verificación de edad de Xbox está expulsando a los usuarios del Reino Unido de sus cuentas y juegos, y Microsoft es consciente del problema

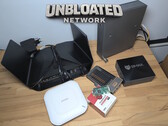

GitLab insta a los usuarios a actualizarse tras parchear fallos de alto riesgo que afectan a repositorios y servicios

Parche de Windows 11 de febrero de 2026: KB5077181 y KB5075941 corrigen los errores de día cero y de apagado

Microsoft fija el 2026 como fecha límite para la expiración del certificado Secure Boot

Discord requerirá escaneos faciales o ID para algunos servidores en marzo, lo que plantea preocupaciones sobre la privacidad

Microsoft admite los problemas de Windows 11 y reorganiza su equipo para recuperar la confianza de los usuarios

Continúa la lluvia de consecuencias de la actualización de Microsoft, ya que el fallo de apagado se expande a los sistemas VSM de Windows 10

18,75 dólares de la noche a la mañana para preguntar "¿Ya es de día?" - La absurda economía del uso de fichas de OpenClaw

Moltbook se vuelve viral mientras los investigadores detectan fallos de seguridad

Un popular juego sandbox de Steam ve cómo un virus infecta el taller, borrando mods y archivos de guardado

Los fallos en el arranque de Windows 11 se achacan oficialmente a una cadena de malas actualizaciones

El jefe de ciberseguridad de EEUU sube documentos confidenciales a ChatGPT

Windows 11 KB5074109 elimina la compatibilidad con módems antiguos

Modder libera el ThinkPad T430 de la puerta trasera secreta de Intel

Microsoft publica un parche fuera de banda para una vulnerabilidad de día cero de Microsoft Office explotada activamente

La nueva cámara de vigilancia WiFi TrackFlex Floodlight de Reolink se lanza con un 20% de descuento

ChatGPT: Un profesor pierde dos años de trabajo

La NASA desarrolla una tecnología blockchain para mantener la seguridad de los vuelos

Riesgo en la nube con BitLocker: Microsoft entrega ocasionalmente las claves de BitLocker al FBI

Muchas cámaras TP-Link afectadas por una vulnerabilidad de seguridad

WhatsApp: Los investigadores crean una agenda telefónica con los 3.500 millones de usuarios

Piratean una base de datos de piratas informáticos y filtran 324.000 cuentas

Una filtración masiva de datos habría expuesto la información de 17,5 millones de usuarios de Instagram

Microsoft Defender podría tener razón al bloquear los scripts de activación de Microsoft (MAS)

Aqara estrena la cerradura inteligente U400 con UWB, que permite la entrada manos libres mediante la detección del smartphone

Según los informes, Rainbow Six Siege ha sido pirateado por tercera vez, los piratas informáticos pueden ahora prohibir el acceso a los jugadores o escribir mensajes personalizados en el juego

Escondite con los probadores: Un YouTuber y un experto en forense digital descubren un nuevo escándalo de la miel

Murena acepta pedidos anticipados del teléfono inteligente Hiroh impulsado por /e/OS, una versión de Android 16 centrada en la privacidad

7 millones de dólares robados en Nochebuena: La extensión de Chrome Trust Wallet comprometida por piratas informáticos

La misma clave para todas las unidades: Investigadores de seguridad han hackeado los smartwatches Xplora

Tras el hackeo de Rainbow Six Siege, surge un informe sobre sobornos con el servicio de atención al cliente de Ubisoft

El pirateo de Rainbow Six Siege obliga a Ubisoft a cerrar los servidores después de que los jugadores recibieran créditos gratuitos de R6

Cerradura de puerta con soporte Matter, cilindro universal y motor de escobillas silencioso - Reseña de Nuki Smart Lock Ultra

Starlink en el punto de mira de Rusia: Una nueva arma antisatélite podría amenazar los programas espaciales

Los nuevos planes de telefonía ilimitada de Phreeli permiten a los usuarios pagar con criptomonedas y los nombres son opcionales

El pirateo de cuentas de PlayStation Network plantea problemas de seguridad y deja al descubierto un soporte descuidado

Un jugador pierde el valor de 15 años de juegos de Xbox, mientras crecen los informes sobre cuentas de Microsoft pirateadas

El escritorio Gnome Linux prohíbe las extensiones codificadas con vibración por el código de bazofia de la IA

Lanzamiento de la dash cam frontal 4K Viofo A119M Pro con visión nocturna y GPS

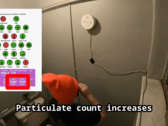

Los detectores de humo escolares de última generación suscitan preocupación por la privacidad gracias a sus micrófonos integrados

La débil seguridad de WhatsApp y Signal permite a los atacantes poco cualificados rastrear a los usuarios

Guía para principiantes sobre jailbreaks con IA - Uso de Gandalf para aprender de forma segura

Hands On: GrapheneOS lanza builds "experimentales" estables y funcionales para la serie Pixel 10

Una versión actualizada del malware 'ClickFix' se disfraza de actualización de Windows y utiliza datos de píxeles PNG para desplegar infosecuestros

Rastrea personas y mascotas - Xiaomi Smart Camera C701 review