Investigadores de la empresa rusa de ciberseguridad Kaspersky presentaron recientemente las conclusiones detalladas de Project Triangulationsu investigación en curso sobre un ataque de malware para iOS que, según ellos, es "el más sofisticado" que han visto nunca. Se informó por primera vez en junio de 2023, tras ser descubierto en algunos dispositivos de la propia empresa, se descubrió que el malware había comprometido dispositivos desde 2019, y que estaba diseñado para funcionar en versiones de iOS hasta la 16.2. El consejero delegado de la compañía, Eugene Kaspersky, lo ha descrito como "un ciberataque extremadamente complejo y dirigido de forma profesional".

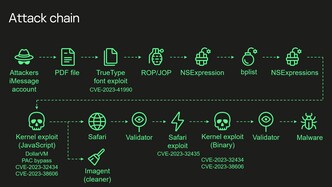

Los hallazgos revelan que explota cuatro zero-day (es decir, fallos de seguridad inherentes a un sistema) en el iPhone, incluida la elusión de la protección de memoria basada en hardware de Apple, para obtener acceso a nivel de raíz e instalar programas espía. Aunque no se atribuye oficialmente a ninguna parte en concreto, el FSB ruso ha afirmado que el malware es obra de la NSA estadounidense en colaboración con Apple para piratear los teléfonos de diplomáticos rusos y otras personas.

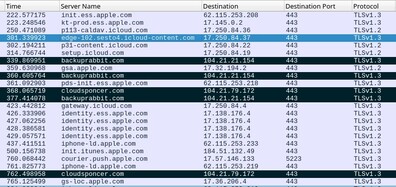

El ataque comienza con un mensaje recibido a través del servicio iMessage, que contiene un archivo adjunto. Al tratarse de un exploit zero-click de https://www.kaspersky.com/resource-center/definitions/what-is-zero-click-malwareel mensaje no requiere ninguna interacción del usuario para comenzar su trabajo. El archivo adjunto aprovecha una serie de vulnerabilidades de día cero, primero para desencadenar la ejecución remota de código y, en última instancia, para que el malware obtenga el control total del dispositivo. Esto incluye la capacidad de leer/modificar/eliminar cualquier archivo, extraer credenciales y contraseñas guardadas, monitorizar en directo la geolocalización del dispositivo y limpiar sus propias huellas (incluido el borrado del mensaje original).

Un descubrimiento significativo en el último informe fue el de una misteriosa característica de hardware en el SoC de Apple(ahora reconocida como CVE-2023-38606), que permite a los atacantes "escribir datos en una dirección física determinada eludiendo la protección de memoria basada en hardware escribiendo los datos, la dirección de destino y el hash de datos en registros de hardware desconocidos del chip no utilizados por el firmware" La función se dejó activada accidentalmente o se utiliza para la depuración de fábrica, pero como en realidad nunca es utilizada por el firmware, no está claro cómo se enteraron los atacantes de su existencia y cómo explotarla.

Aunque hasta ahora el ataque parece haberse dirigido a versiones de iOS hasta la 16.2, y varias de las vulnerabilidades han sido parcheadas desde entonces por Apple, hay pruebas de que el malware se había actualizado al menos una vez para modelos de iPhone y versiones de iOS más recientes. Por ahora, la mejor defensa parece ser mantenerse actualizado con la última versión de iOS. Dado que el código del malware se despliega en la memoria, el reinicio lo borra, pero el dispositivo siempre puede volver a infectarse si el atacante reenvía el mensaje.

Kaspersky está a punto de completar la ingeniería inversa de esta cadena de ataque y compartirá más detalles en los próximos meses. Su último informe concluye afirmando que "las protecciones avanzadas basadas en hardware son inútiles frente a un atacante sofisticado mientras existan características de hardware que puedan eludir esas protecciones... La seguridad del hardware se basa muy a menudo en la 'seguridad a través de la oscuridad'... pero este es un enfoque erróneo, porque tarde o temprano, todos los secretos son revelados."

Proteja sus datos privados con la unidad SSD externa Kingston IronKey Vault de 960 GB con cifrado de 256 bits, o la unidad flash USB 3.0 Lexar Jumpdrive Fingerprint de 64 GB

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck