La DDR5 es actualmente el estándar de RAM más rápido para los ordenadores convencionales y está disponible desde hace unos 5 años. Aunque las vulnerabilidades de la RAM pueden forzarse en cualquier tipo de estándar, parece que la DDR5 puede ser más propensa a ataques maliciosos de lo que se pensaba. Investigadores de la Universidad ETH de Zúrich (Suiza) se asociaron con expertos en seguridad de Google y consiguieron crear una variante del ataque DDR5 Rowhammer apodada Phoenix, que puede aprovechar las mayores velocidades de lectura/escritura para acceder a las filas de celdas de memoria y voltear el valor de los bits cercanos de 1 a 0 y viceversa. El ataque se realizó únicamente en módulos DDR5 de SK Hynix chips. Presumiblemente, esto podría afectar a todas las marcas de chips DDR5.

SK Hynix implementó un mecanismo de defensa estándar contra el Rowhammer denominado Target Row Refresh (TRR) que evita el cambio de bits mediante comandos de actualización adicionales cuando se detecta un acceso inusualmente frecuente a determinadas filas. Los investigadores del Grupo de Seguridad Informática de la ETH de Zúrich, en colaboración con expertos en seguridad de Google, consiguieron aplicar ingeniería inversa a esta medida de seguridad. Así se hizo evidente que ciertos intervalos de refresco no estaban protegidos, por lo que los investigadores idearon una forma de rastrear y sincronizar con la multitud de refrescos TRR e incluso autocorregirse cuando se detecta un refresco omitido.

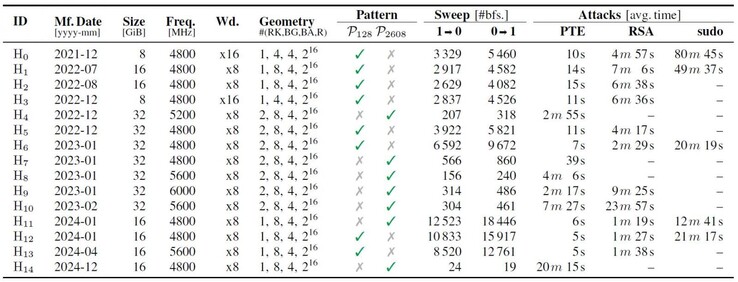

Así, los investigadores determinaron que sólo 128 (más eficaz) y 2608 intervalos de refresco permitirían que el nuevo ataque Phoenix funcionara. Aplicando este método, se logró comprometer un shell con privilegios de root en menos de 2 minutos. Durante los extensos escenarios prácticos de exploits llevados a cabo por los investigadores, se ha descubierto que todos los productos SK Hynix eran vulnerables al ataque de entrada de tabla de páginas (PTE), mientras que el 73% de los módulos DIMM eran vulnerables a las rupturas de autenticación SSH con clave RSA-2048, y sólo el 33% de los módulos se vieron afectados por la alteración del binario sudo para el acceso a nivel de raíz.

El exploit Phoenix recibió una puntuación de gravedad alta y afecta a todos los módulos RAM con chips SK Hynix fabricados entre enero de 2021 y diciembre de 2024. Aún no está claro qué otras marcas con tiempos de producción asociados están afectadas. Existe una solución para el ataque Phoenix que implica la activación de la especificación tREFI (triple intervalo de refresco de la DRAM) en los módulos de RAM afectados, pero esto no es realmente recomendable ya que puede producir más errores de corrupción de datos resultando en BSODs e inestabilidad general del sistema.

Fuente(s)

Top 10 Análisis

» Top 10 Portátiles Multimedia

» Top 10 Portátiles de Juego

» Top 10 Portátiles de Juego ligeros

» Top 10 Portátiles Asequibles de Oficina/Empresa

» Top 10 Portátiles de Juego Ligeros

» Top 10 Portátiles de Oficina/Empresa Premium

» Top 10 Estaciones de Trabajo

» Top 10 Subportátiles

» Top 10 Ultrabooks

» Top 10 Convertibles

» Top 10 Tablets

» Top 10 Tablets Windows

» Top 10 Tablets de menos de 250 Euros

» Top 10 Phablets (>5.5")

» Top 10 Smartphones

» Top 10 Smartphones (≤5")

» Top 10 Smartphones de menos de 300 Euros

» Top 10 Smartphones de menos de 120 Euros

» Top 10 Portátiles de menos de 1000 Euros

» Top 10 Portátiles de menos de 500 Euros

» Top 10 Portátiles de menos de 300 Euros

» Los Mejores Displays de Portátiles Analizados por Notebookcheck